Entre una serie de atributos exhibidos por todas las muestras de ransomware de cifrado de datos, la estructura y el texto de los mensajes de advertencia son como huellas dactilares. Algunas de estas infecciones intentan intimidar a las personas a través de una desinformación y exageración flagrante, por ejemplo, afirmando que los archivos de uno están bloqueados con un criptosistema más fuerte de lo que realmente es. En el caso del troyano de rescate Locky y su versión llamada ZZZZZ, sin embargo, la advertencia expresa con exactitud el estado real de las cosas.

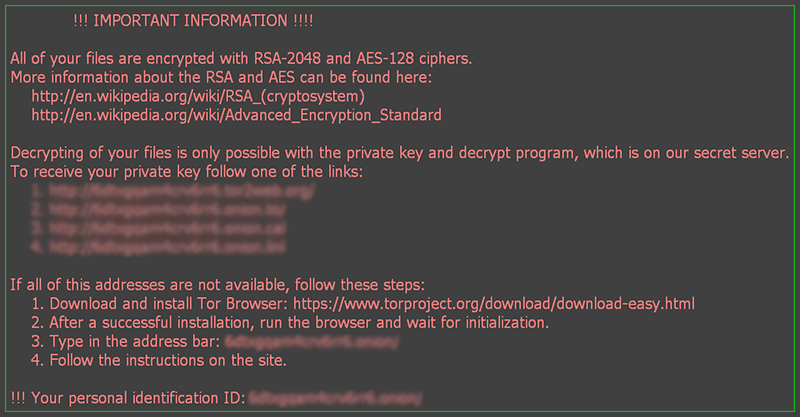

Cuando un usuario de Windows encuentra su fondo de escritorio reemplazado por una alerta que dice

“Todos sus archivos están encriptados con RSA-2048 y los sistemas de cifrado AES-128”,

esta afirmación es desafortunadamente cierta. La única cosa indudable que indican estas circunstancias adversas es un ataque por una pieza de ransomware llamado Locky, o su edición recientemente lanzada conocida como Zepto. El resultado de dicha brecha es el siguiente: Todos los archivos personales se codifican y los nombres de archivo correspondientes también se codifican. Todas las entidades afectadas tendrán también un apéndice, ya sea .locky o .zzzzz, exclusivo de esa campaña de extorsión. En último lugar, las víctimas no podrán acceder a sus valiosos datos, ni pueden instalar ningún software de terceros capaz de manejar esta tarea.

La forma en que este artefacto de malware en particular se infiltra en el ordenador es algo interesante; al menos, aprovecha una metodología de ingeniería social que no está muy extendida. En la primera etapa del engaño, una víctima potencial recibe un mensaje de spam por correo electrónico que parece personalizado ya que generalmente se dirige a ellos por su nombre y por lo tanto, obviamente, evoca a confiar desde el principio. El archivo adjunto a este correo electrónico será probablemente un documento de Microsoft Word en formato .docm. Al abrirlo, este archivo le pide al usuario que active macros, y si esto ocurre, el ejecutable malicioso se carga en el sistema y se pone en marcha al instante con altos privilegios. Entonces el ransomware atraviesa el disco duro y los recursos de red compartidos en busca de datos, concentrándose en archivos con extensiones específicas que se corresponden con formatos populares.

Cuando se detecta un archivo personal aleatorio, lo que ocurre es que el código infractor lo cifra con una clave AES de 128 bits. Dado que este criptosistema puede romperse con un poco de esfuerzo forense, los criminales detrás de Zepto y Locky han ido más allá y han mejorado el efecto de bloqueo codificando adicionalmente la clave AES con el cifrado RSA, que es asimétrico e imposible de eludir. La clave privada RSA se almacena fuera del sitio, así que el ordenador contaminado no interacciona con ella de ninguna forma. Como se ha mencionado anteriormente, los nombres de los archivos se convierten en cadenas hexadecimales extrañas con un apéndice con una nueva extensión.

Tan pronto como se ha enredado todo, el troyano de rescate sugiere al usuario que abra las instrucciones de recuperación, que puede estar tituladas “_HELP_instructions.html (.txt, .bmp)” o “_Locky_recover_instructions.html (.txt, .bmp)”. Junto con la parte que dice “Todos sus archivos están encriptados con RSA-2048 y los sistemas de cifrado AES-128”, estas notas de rescate también recomiendan a la víctima que se dirija a un dominio Tor llamado “Página de descifrado de Locky”. Esta página contiene información sobre el tamaño del rescate (generalmente 0.5 BTC, o aproximadamente 300 USD), la dirección de Bitcoin para enviarlo, y un campo para el enlace de descarga del decodificador automático que supuestamente estará disponible después del pago.

Aquí hay algunos hechos importantes sobre esta cepa: En primer lugar, no puede descifrarse gratis – los investigadores siguen trabajando duramente en esto; en segundo lugar, enviar el rescate a los tipos malos no es lo recomendable – seguirá manteniendo el negocio y no existe la certeza de que tenga lugar el descifrado después como se ha prometido. Aunque no es posible moverse a través de la faceta criptográfica del troyano, existen un par de técnicas alternativas que pueden ayudar a recuperar las versiones de los archivos en copias de seguridad del sistema operativo antes del ataque.

¿Cómo remover del virus ransomware “Todos sus archivos están encriptados con RSA-2048 y los sistemas de cifrado AES-128”?

Eliminación automática de los virus Locky y Zepto

La exterminación de este ramsomware puede conseguirse de forma efectiva con un software de seguridad de confianza. Atenerse a la técnica de limpieza automática asegura que todos los componentes de la infección son eliminados completamente de su sistema.

- y haga que su PC sea comprobado en busca de objetos maliciosos, seleccionando la opción .

- El escaneo mostrará una lista de elementos detectados. Haga clic en Solucionar Amenazas para hacer que el virus y las infecciones relacionadas sean eliminadas de su sistema. Completar esta fase del proceso de limpieza probablemente lleve a la erradicación total de la plaga apropiadamente. Ahora se enfrenta a una dificultad mayor – intentar recuperar sus datos.

Métodos para restaurar los archivos cifrados por este ransomware

Solución 1: Utilizar software recuperador de archivos

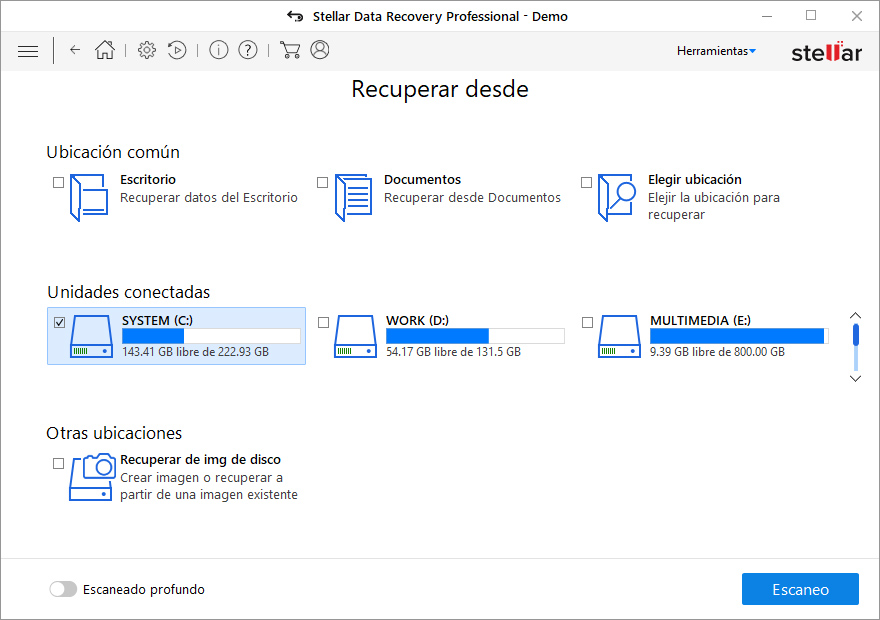

Es importante saber que el ransomware RSA-2048 y AES-128 crea copias de sus archivos y los encripta. Mientras tanto, los archivos originales se eliminan. Hay aplicaciones por ahí que pueden restaurar los datos eliminados. Puede utilizar herramientas como Stellar Data Recovery para este propósito. La versión más nueva del ransomware bajo consideración tiende a aplicar la supresión segura con varias sobrescritura, pero en cualquier caso, este método vale la pena intentarlo.

Es importante saber que el ransomware RSA-2048 y AES-128 crea copias de sus archivos y los encripta. Mientras tanto, los archivos originales se eliminan. Hay aplicaciones por ahí que pueden restaurar los datos eliminados. Puede utilizar herramientas como Stellar Data Recovery para este propósito. La versión más nueva del ransomware bajo consideración tiende a aplicar la supresión segura con varias sobrescritura, pero en cualquier caso, este método vale la pena intentarlo.

Descargar Stellar Data Recovery

Solución 2: hacer uso de copias de seguridad

En primer lugar, esta es una gran manera de recuperar sus archivos. Sin embargo, sólo es aplicable si ha realizado copias de seguridad de la información almacenada en su máquina. Si es así, no deje de beneficiarse de su previsión.

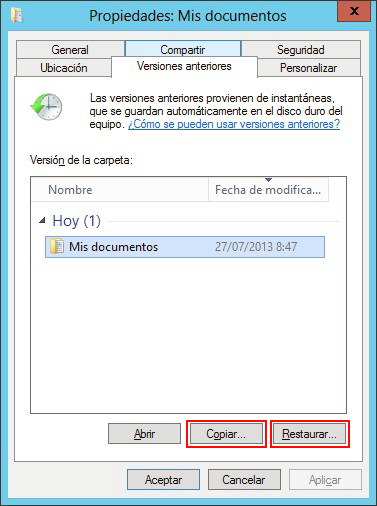

Solución 3: Utilizar copias de volumen de sombra

En caso de que no lo supiera, el sistema operativo crea las llamadas copias de volumen de sombra de cada archivo, siempre y cuando la restauración del sistema esté activada en el equipo. A medida que se crean puntos de restauración a intervalos especificados, también se generan instantáneas de los archivos a medida que aparecen en ese momento. Tenga en cuenta que este método no garantiza la recuperación de las últimas versiones de sus archivos. Sin duda merece la pena un tiro. Este flujo de trabajo es factible de dos maneras: manualmente y mediante el uso de una solución automática. Primero echemos un vistazo al proceso manual.

- Utiliza las Versiones anteriores

El sistema operativo de Windows proporciona una opción integrada de recuperar versiones anteriores de los archivos. Que también puede aplicarse a las carpetas. Simplemente haz clic derecho sobre un archivo o carpeta, selecciona Propiedades y pulsa la pestaña llamada Versiones anteriores. Dentro del área de versiones, verás la lista de copias de seguridad del archivo / carpeta, con su tiempo respectivo y con la indicación de la fecha. Selecciona la última entrada y haz clic en Copiar si deseas restaurar el objeto en una nueva ubicación que puedas especificar. Si haces clic en el botón de Restaurar, el elemento será restaurado a su ubicación original.

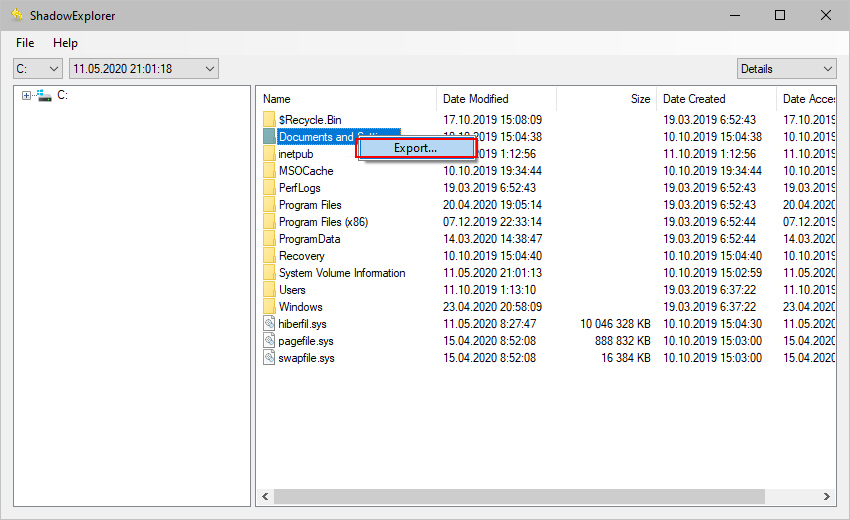

- Aplicar la herramienta ShadowExplorer

Este recurso te permite restaurar las versiones anteriores de los archivos y carpetas en un modo automático en vez de hacerlo manualmente. Para hacer esto, descarga e instala la aplicación the ShadowExplorer. Después de ejecutarla, selecciona el nombre de la unidad y la fecha en que se crearon las versiones del archivo. Haz clic derecho en la carpeta o el archivo de tu interés y selecciona la opción Export. Después, simplemente especifica la ubicación en la que los datos deben ser restaurados.

Verificar que el virus ha sido eliminado completamente

Una vez más, la eliminación de malware por sí sola no conduce a la descifrado de sus archivos personales. Los métodos de restauración de datos resaltados anteriormente pueden o no hacer el truco, pero el propio ransomware no pertenece dentro de su computadora. Por cierto, a menudo viene con otros programas maliciosos, por lo que definitivamente tiene sentido para escanear repetidamente el sistema con software de seguridad automática para asegurarse de que no queden restos dañinos de este virus y amenazas asociadas dentro del Registro de Windows y otras ubicaciones.