Este artículo proporciona detalles generales de la nueva variante de ransomware Crysis/Dharma que agrega la extensión .cesar o .cezar a los archivos encriptados.

¿Qué es el ransomware Cesar?

El ransomware Crysis, previamente conocido como Dharma, ha despertado repentinamente después de varios meses de inactividad. Por otra parte, la interrupción fue acompañada por un basurero anónimo de claves de descifrado maestro a finales de mayo del 2017. Aunque los eventos como ese tienden a indicar que una campaña se detiene de forma definitiva, obviamente, alguien en el subterráneo cibercriminal podría tener una opinión diferente. El último estallido de la onda del ransomware Crysis/Dharma gira en torno a una variante que estropea los archivos codificados con la extensión .cesar. Algunos de los informes más recientes también han descubierto la versión del archivo .cezar. Sin embargo, esta cadena solamente es parte de la extensión concatenada. Está precedido por el ID de una víctima y de la dirección de correo electrónico de contacto del autor de la amenaza para que el usuario infectado obtenga bastantes pistas sobre el descifrado de los datos desde el inicio.

Como consecuencia de este flujo de trabajo del ajuste de los datos, es que un nombre de archivo arbitrario se concatena con un token de extensión en el siguiente formato: .id- {8-char victim ID}. [dirección de correo electrónico] .cesar. Por ejemplo, un elemento de ejemplo con nombre Coffee.jpg mutará en algo como Coffee.jpg.id-C21FD978. [m.heisenberg@aol.com].cesar. Tenga en cuenta que la parte del correo electrónico puede variar. Aparte de lo que se ha mencionado anteriormente, puede ser black.mirror@qq.com, gladius_rectus@aol.com, o btc2017@india.com. La variable de dirección de correo electrónico más probable indica un “afiliado” específico que fue capaz de depositar el código perpetrador en una computadora. Hay diferentes grupos de criminales cibernéticos que ya están distribuyendo la edición Crysis de Cesar, cada uno con sus propios contactos.

A diferencia de la mayoría de los esfuerzos del cifrado de archivos que so propagan por medio de los spam maliciosos, el virus Cesar está haciendo los recorridos a través del Protocolo de Escritorio Remoto. Los atacantes usan las credenciales RDP de violencia para infiltrarse en los sistemas de forma remota. De esta forma, ellos pueden ejecutar el código aleatorio en computadoras comprometidas. En el caso de Cesar, el proceso para ocasionar problemas se denomina bars.exe. Cuando es instalado dentro de una máquina, este ejecutable elimina las Shadow Copies (Copias Instantáneas) de los archivos de la víctima y añade un valor de registro para ejecutarse cuando el sistema operativo inicia. Luego, el ransomware escanea la unidad local y las unidades extraíbles, si las hay, para obtener una lista predefinida de los formatos de los datos. Encripta cada uno de los archivos detectados durante este escaneo.

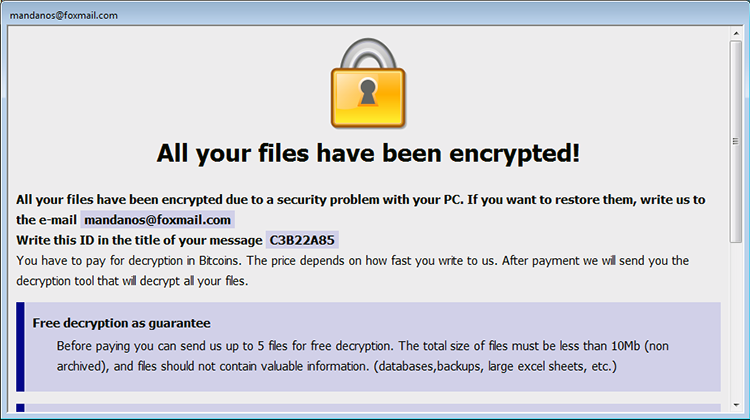

Considerando que la extensión colocada a todos los archivos del rehén, es bastante auto explicativa en términos de lo qué el usuario debe hacer, el virus de Cesar también suelta una nota de rescate nombrada Info.hta en el escritorio. De acuerdo con esta nota, la víctima tiene que enviar un mensaje a la dirección de correo electrónico indicada entre corchetes antes de la parte de la extensión .cesar del archivo. El usuario infestado debe indicar su ID personal en este correo electrónico. Los delincuentes responderán con el tamaño del rescate y la dirección de la cartera de Bitcoin para enviarlo. Como garantía de que la herramienta de descifrado funcionará, los extorsionistas pueden supuestamente restaurar hasta tres archivos cuyo tamaño total no exceda de 10 MB. Resumiendo, en lugar de depender de las promesas de los chicos malos y pasar por el doloroso procedimiento de compra, comience con las opciones alternativas de restauración de datos a continuación.

¿Cómo remover el virus ransomware Cesar?

Eliminación automática del virus con la extensión .cesar

La exterminación de este ramsomware puede conseguirse de forma efectiva con un software de seguridad de confianza. Atenerse a la técnica de limpieza automática asegura que todos los componentes de la infección son eliminados completamente de su sistema.

- y haga que su PC sea comprobado en busca de objetos maliciosos, seleccionando la opción .

- El escaneo mostrará una lista de elementos detectados. Haga clic en Solucionar Amenazas para hacer que el virus y las infecciones relacionadas sean eliminadas de su sistema. Completar esta fase del proceso de limpieza probablemente lleve a la erradicación total de la plaga apropiadamente. Ahora se enfrenta a una dificultad mayor – intentar recuperar sus datos.

Métodos para restaurar archivos encriptados por Cesar

Solución 1: Utilizar software recuperador de archivos

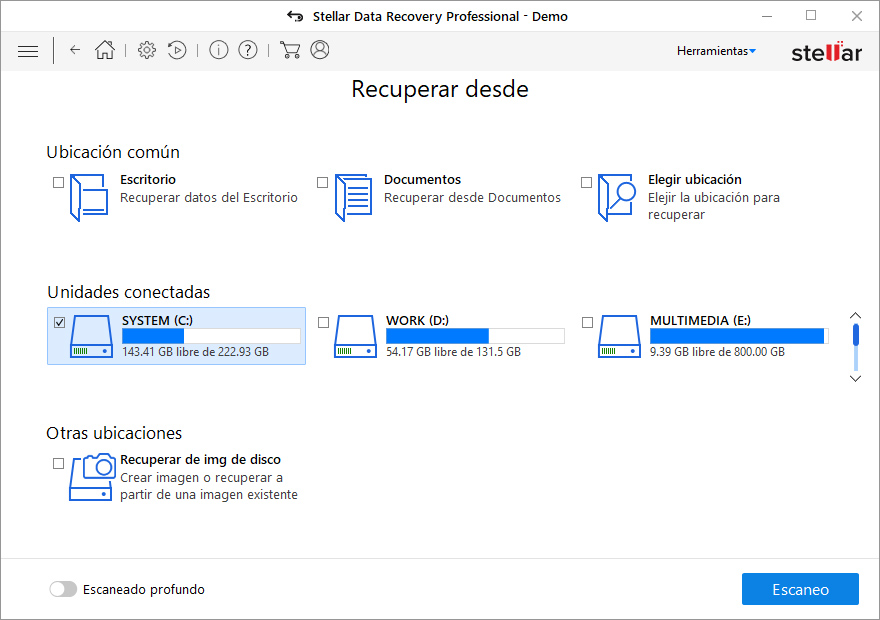

Es importante saber que el ransomware Cesar crea copias de sus archivos y los encripta. Mientras tanto, los archivos originales se eliminan. Hay aplicaciones por ahí que pueden restaurar los datos eliminados. Puede utilizar herramientas como Stellar Data Recovery para este propósito. La versión más nueva del ransomware bajo consideración tiende a aplicar la supresión segura con varias sobrescritura, pero en cualquier caso, este método vale la pena intentarlo.

Es importante saber que el ransomware Cesar crea copias de sus archivos y los encripta. Mientras tanto, los archivos originales se eliminan. Hay aplicaciones por ahí que pueden restaurar los datos eliminados. Puede utilizar herramientas como Stellar Data Recovery para este propósito. La versión más nueva del ransomware bajo consideración tiende a aplicar la supresión segura con varias sobrescritura, pero en cualquier caso, este método vale la pena intentarlo.

Descargar Stellar Data Recovery

Solución 2: hacer uso de copias de seguridad

En primer lugar, esta es una gran manera de recuperar sus archivos. Sin embargo, sólo es aplicable si ha realizado copias de seguridad de la información almacenada en su máquina. Si es así, no deje de beneficiarse de su previsión.

Solución 3: Utilizar copias de volumen de sombra

En caso de que no lo supiera, el sistema operativo crea las llamadas copias de volumen de sombra de cada archivo, siempre y cuando la restauración del sistema esté activada en el equipo. A medida que se crean puntos de restauración a intervalos especificados, también se generan instantáneas de los archivos a medida que aparecen en ese momento. Tenga en cuenta que este método no garantiza la recuperación de las últimas versiones de sus archivos. Sin duda merece la pena un tiro. Este flujo de trabajo es factible de dos maneras: manualmente y mediante el uso de una solución automática. Primero echemos un vistazo al proceso manual.

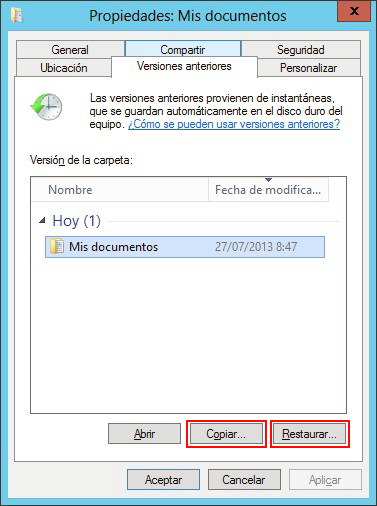

- Utiliza las Versiones anteriores

El sistema operativo de Windows proporciona una opción integrada de recuperar versiones anteriores de los archivos. Que también puede aplicarse a las carpetas. Simplemente haz clic derecho sobre un archivo o carpeta, selecciona Propiedades y pulsa la pestaña llamada Versiones anteriores. Dentro del área de versiones, verás la lista de copias de seguridad del archivo / carpeta, con su tiempo respectivo y con la indicación de la fecha. Selecciona la última entrada y haz clic en Copiar si deseas restaurar el objeto en una nueva ubicación que puedas especificar. Si haces clic en el botón de Restaurar, el elemento será restaurado a su ubicación original.

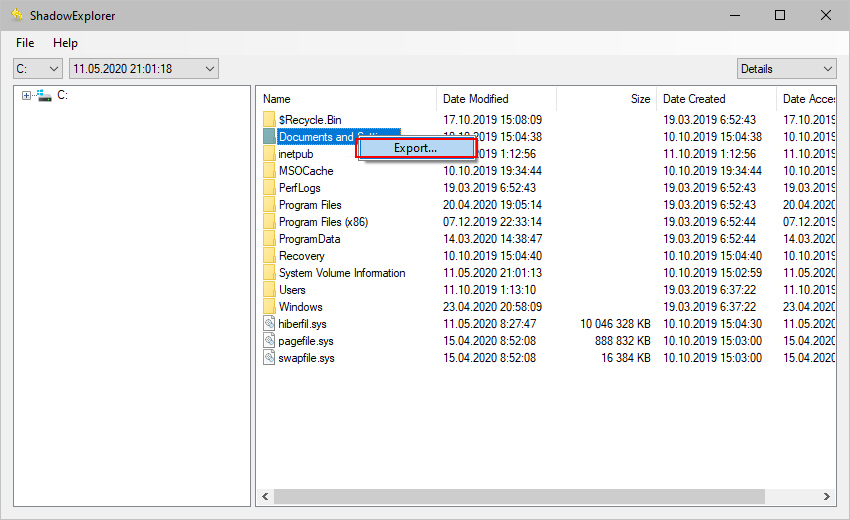

- Aplicar la herramienta ShadowExplorer

Este recurso te permite restaurar las versiones anteriores de los archivos y carpetas en un modo automático en vez de hacerlo manualmente. Para hacer esto, descarga e instala la aplicación the ShadowExplorer. Después de ejecutarla, selecciona el nombre de la unidad y la fecha en que se crearon las versiones del archivo. Haz clic derecho en la carpeta o el archivo de tu interés y selecciona la opción Export. Después, simplemente especifica la ubicación en la que los datos deben ser restaurados.

Compruebe si se ha eliminado completamente el ransomware Cesar

Una vez más, la eliminación de malware por sí sola no conduce a la descifrado de sus archivos personales. Los métodos de restauración de datos resaltados anteriormente pueden o no hacer el truco, pero el propio ransomware no pertenece dentro de su computadora. Por cierto, a menudo viene con otros programas maliciosos, por lo que definitivamente tiene sentido para escanear repetidamente el sistema con software de seguridad automática para asegurarse de que no queden restos dañinos de este virus y amenazas asociadas dentro del Registro de Windows y otras ubicaciones.