Los criminales cibernéticos usan varios vectores diferentes para esparcir ransomware, un tipo de código malicioso que toma los archivos personales como rehenes, encriptándolos. Algunas muestras llegan por medio del uso de paquetes de explotación cuya eficiencia depende de la presencia de vulnerabilidades en una computadora objetivo. Sin embargo, la mayoría de los incidentes involucran emails de spam que contienen documentos adjuntos en diversos formatos .docm denota uno de los formatos típicos empleados en esos tipos de brecha,

Zepto ransomware que es considerado ser el siguiente en la línea del nicho de los Locky hoax, tiene una gran variedad de propiedades de ciber-extorsión escondidas. Tiene una mezcla irrompible de criptosistemas para asegurarse que la persona infectada no pueda abrir ninguno de sus archivos personales. También se aprovecha de una infraestructura robusta de comando y control, en la que los lazos entre los componentes son establecidos en una forma altamente segura debido a la tecnología The Onion Router. Mientras tanto, el mecanismo usado para entregar la carga dañina no había sido muy extendido hasta recientemente. Los criminales han estado conduciendo una ofensiva de phishing a larga escala, mientras que los usuarios desprevenidos reciben mensajes que parecen lo suficientemente interesantes como para abrirlos y ver qué tienen en su interior.

Un ejemplo de esto sería un email supuestamente enviado por alguien aparentando ser un director de ventas, que dice, “Adjunto, por favor, encontrará los documentos que usted solicitó”, o “Datos de imagen han sido adjuntados a este email”. Los documentos adjuntos resultan ser un archivo .docm. Este es un tipo de documento de Microsoft Word que puede transportar scripts ofuscados en el lenguaje de programación de Visual Basic for Applications. Estos componentes VBA pueden ser usados para ejecutar código malicioso en la PC detrás de bambalinas.

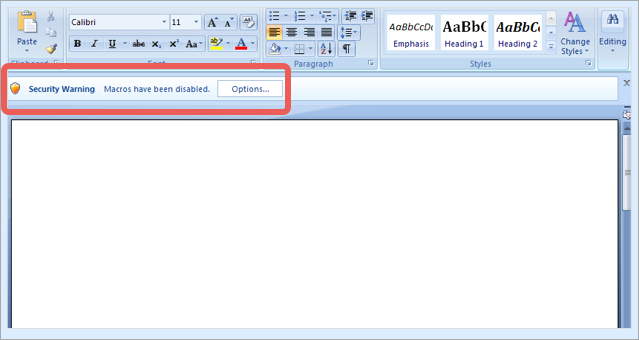

Extrañamente, los objetos .docm nombrados aleatoriamente involucrados en estos ataques, regresan un documento MS en blanco. Campañas similares en el pasado solían movilizar documentos en los que los usuarios podían de hecho ver algo de contenido ininteligible. De una u otra forma, el documento mostrará una alerta que dice: “Alarma de Seguridad, los macros han sido desactivados”, y solicitará a la futura víctima a darle click a Opciones y cambiar sus configuraciones de seguridad.

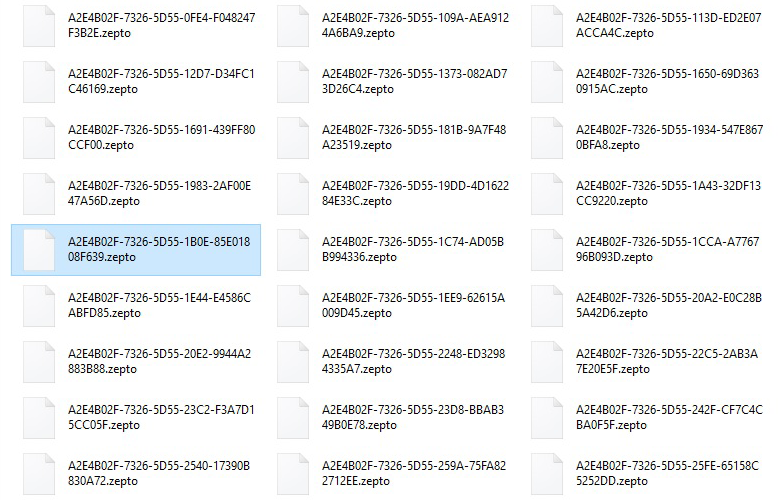

Tan pronto como el usuario incauto siga esta recomendación y active los macros en el archivo .docm, el contenido de Zepto instantáneamente hará su trabajo e instalará el ransomware silenciosamente. Mientras esté a bordo, el virus escaneará el disco duro, los discos extraíbles y las conexiones compartidas por categorías populares de archivos. La infección codifica todo lo detectado en el transcurso de este scan con AES-128 y luego encripta la llave de AES con cripto RSA. Esto impedirá a la víctima abrir esta información. El Troyano también modifica la forma en la que los archivos afectados aparecen, concatenando la extensión .zepto a ellos y transformando los nombres de los archivos en cadenas de 32 caracteres que no tienen nada en común con los nombres originales.

Para que el usuario comprometido descubra qué hacer a continuación, el ransomware Zepto cambia el fondo de pantalla a la imagen _HELP_instructions.bmp y deja la nota _HELP_instructions.html en cada repositorio con datos encriptados. Estas direcciones urgen a la persona a navegar la página Locky Decryptor usando un portal Tor especificado, y pagar 0.5 Bitcoins por la llave RSA privada y la herramienta descargable de desencriptado. Esto por supuesto, es un negocio terrible, pero algunos usuarios se han rendido y han proporcionado el equivalente de aproximadamente 300 USD para recuperar sus valiosos archivos. No todos estos casos han terminado bien de acuerdo a los reportes – algunas personas nunca recibieron su desencriptor. Es por esto que es una mala idea confiar en fabricantes de ransomware que infectaron la computadora en primer lugar. Existen opciones mucho más juiciosas.

¿Cómo remover virus en archivos .docm?

Eliminación automática de archivos de virus .docm

La exterminación de este ramsomware puede conseguirse de forma efectiva con un software de seguridad de confianza. Atenerse a la técnica de limpieza automática asegura que todos los componentes de la infección son eliminados completamente de su sistema.

- y haga que su PC sea comprobado en busca de objetos maliciosos, seleccionando la opción .

- El escaneo mostrará una lista de elementos detectados. Haga clic en Solucionar Amenazas para hacer que el virus y las infecciones relacionadas sean eliminadas de su sistema. Completar esta fase del proceso de limpieza probablemente lleve a la erradicación total de la plaga apropiadamente. Ahora se enfrenta a una dificultad mayor – intentar recuperar sus datos.

Métodos para restaurar archivos encriptados por el ransomware Zepto

Solución 1: Utilizar software recuperador de archivos

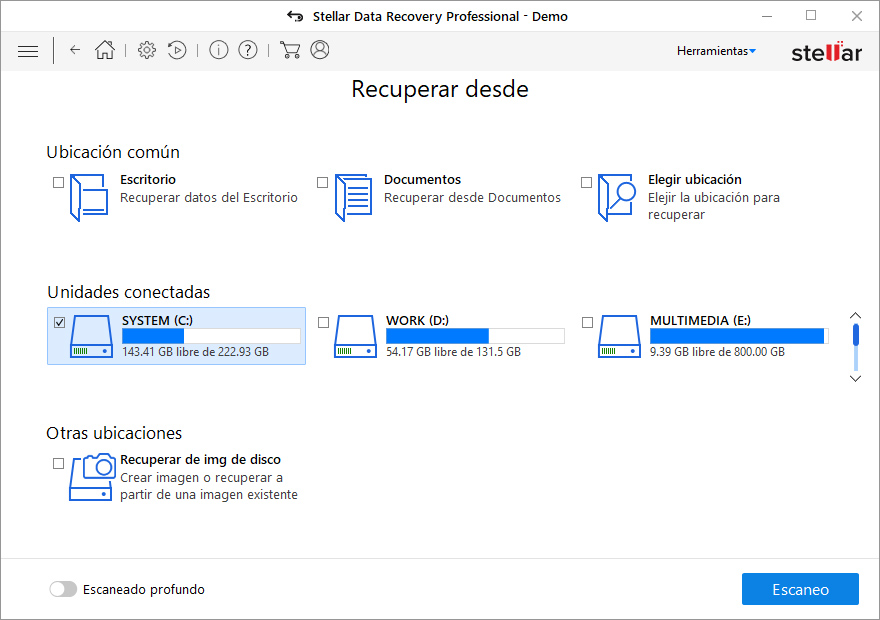

Es importante saber que el ransomware Zepto crea copias de sus archivos y los encripta. Mientras tanto, los archivos originales se eliminan. Hay aplicaciones por ahí que pueden restaurar los datos eliminados. Puede utilizar herramientas como Stellar Data Recovery para este propósito. La versión más nueva del ransomware bajo consideración tiende a aplicar la supresión segura con varias sobrescritura, pero en cualquier caso, este método vale la pena intentarlo.

Es importante saber que el ransomware Zepto crea copias de sus archivos y los encripta. Mientras tanto, los archivos originales se eliminan. Hay aplicaciones por ahí que pueden restaurar los datos eliminados. Puede utilizar herramientas como Stellar Data Recovery para este propósito. La versión más nueva del ransomware bajo consideración tiende a aplicar la supresión segura con varias sobrescritura, pero en cualquier caso, este método vale la pena intentarlo.

Descargar Stellar Data Recovery

Solución 2: hacer uso de copias de seguridad

En primer lugar, esta es una gran manera de recuperar sus archivos. Sin embargo, sólo es aplicable si ha realizado copias de seguridad de la información almacenada en su máquina. Si es así, no deje de beneficiarse de su previsión.

Solución 3: Utilizar copias de volumen de sombra

En caso de que no lo supiera, el sistema operativo crea las llamadas copias de volumen de sombra de cada archivo, siempre y cuando la restauración del sistema esté activada en el equipo. A medida que se crean puntos de restauración a intervalos especificados, también se generan instantáneas de los archivos a medida que aparecen en ese momento. Tenga en cuenta que este método no garantiza la recuperación de las últimas versiones de sus archivos. Sin duda merece la pena un tiro. Este flujo de trabajo es factible de dos maneras: manualmente y mediante el uso de una solución automática. Primero echemos un vistazo al proceso manual.

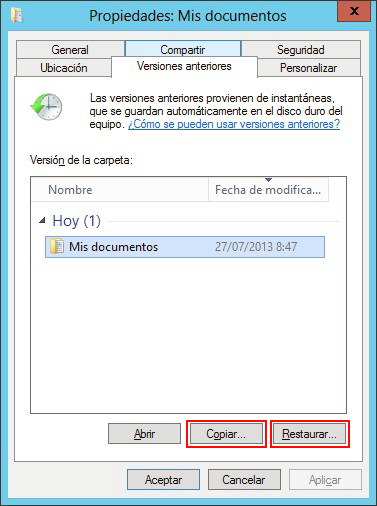

- Utiliza las Versiones anteriores

El sistema operativo de Windows proporciona una opción integrada de recuperar versiones anteriores de los archivos. Que también puede aplicarse a las carpetas. Simplemente haz clic derecho sobre un archivo o carpeta, selecciona Propiedades y pulsa la pestaña llamada Versiones anteriores. Dentro del área de versiones, verás la lista de copias de seguridad del archivo / carpeta, con su tiempo respectivo y con la indicación de la fecha. Selecciona la última entrada y haz clic en Copiar si deseas restaurar el objeto en una nueva ubicación que puedas especificar. Si haces clic en el botón de Restaurar, el elemento será restaurado a su ubicación original.

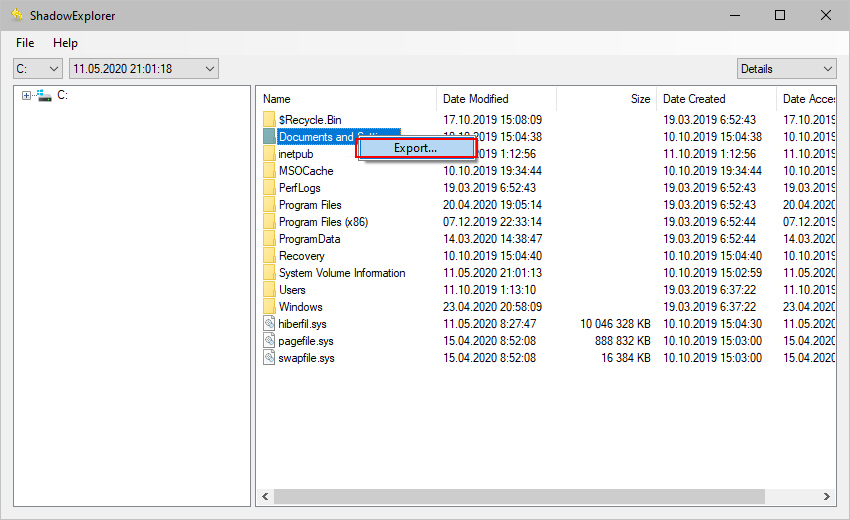

- Aplicar la herramienta ShadowExplorer

Este recurso te permite restaurar las versiones anteriores de los archivos y carpetas en un modo automático en vez de hacerlo manualmente. Para hacer esto, descarga e instala la aplicación the ShadowExplorer. Después de ejecutarla, selecciona el nombre de la unidad y la fecha en que se crearon las versiones del archivo. Haz clic derecho en la carpeta o el archivo de tu interés y selecciona la opción Export. Después, simplemente especifica la ubicación en la que los datos deben ser restaurados.

Verifica si el virus .docm ha sido completamente removido

Una vez más, la eliminación de malware por sí sola no conduce a la descifrado de sus archivos personales. Los métodos de restauración de datos resaltados anteriormente pueden o no hacer el truco, pero el propio ransomware no pertenece dentro de su computadora. Por cierto, a menudo viene con otros programas maliciosos, por lo que definitivamente tiene sentido para escanear repetidamente el sistema con software de seguridad automática para asegurarse de que no queden restos dañinos de este virus y amenazas asociadas dentro del Registro de Windows y otras ubicaciones.