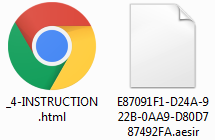

Parece que ahora mismo está rondando una variante del ramsomware Locky. A diferencia de su precursor llamado Thor, esta secuela utiliza la extensión .aesir o .zzzzz a los archivos cifrados. Además, la infección crea un conjunto actualizado de notas de rescate llamadas “([número_aleatorio])-INSTRUCCIONES.html” y “([número_aleatorio])-INSTRUCCIONES.bmp” para proporcionar a las víctimas una guía para descifrar los datos. La amenaza todavía continúa con los mismos estándares de criptografía y se prolifera a través de una intrincada campaña de spam.

¿Qué es el archivo de virus .aesir?

Ha pasado poco menos de un mes desde que la anterior edición Thor del infame ramsomware Locky entrara en juego. Parece que la actualización más reciente de esta cepa ha traído algunas notificaciones que merece la pena destacar. En primer lugar, el nuevo descendiente de Locky usa una extensión diferente para corromper todos los archivos codificados. Más específicamente, ha comenzado a añadir la cadena .aesir. El principio de retoque del nombre de archivo es básicamente el mismo que antes: El troyano de rescate sigue reemplazando los valores originales con 5 grupos de caracteres hexadecimales, cuyo número es 32. El resultado de esta codificación es el siguiente: Un archivo de datos normal asume un nuevo nombre similar a MU7DRNBA-GI3N-X1GY-00D4-57BB6F127B22.aesir.

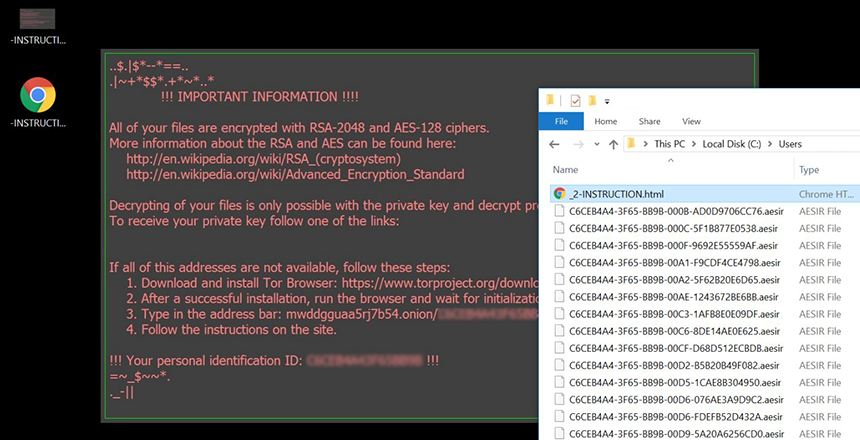

Otro cambio más hace referencia a los manuales de pago de rescate entregados por el virus Aesir. Estos se llaman “([número_aleatorio])-INSTRUCCIONES.html” y “([número_aleatorio])-INSTRUCCIONES.bmp”. La edición en imagen (archivo BMP) será configurada automáticamente como fondo de escritorio para que la víctima no fracase al encontrar los pasos de recuperación basados en pagos. La redacción de estas notas permanece invariable en todas las variantes de la estafa. Dicen, “Todos sus archivos están cifrados con claves RSA-2048 y AES-128”. El mensaje refleja la situación real en la que se encuentran los usuarios objetivo. Esta iteración de Locky ejecuta un ciclo de trabajo de cifrado compuesto, aprovechándose del Estándar de Cifrado Avanzado simétrico y después cifra la clave AES con un algoritmo aún más fuerte, es decir, el sistema RSA asimétrico. Debido a que los actores de la amenaza han realizado esta parte profesionalmente, actualmente no existe un método de total confianza para descifrar los archivos a menos que una persona infectada opte por la ruta de restauración relacionada con el rescate.

Un obstáculo grave para la detección, el cual también se ha observado en la versión anterior de esta plaga, es la rutina de cifrado de datos offline. Significa que el ramsomware no contacta con sus servidores de Orden y Control para las claves de cifrado. En su lugar, funciona de forma autónoma en el denominado modo de piloto automático. Esto plantea un gran problema porque los programas de antivirus y los cortafuegos son incapaces de identificar la actividad del ramsomware basándose en el intercambio de tráfico con los sitios C2.

El archivo del ramsomware Aesir se está propagando a través de una de las campañas de spam a mayor escala de los últimos meses. Los criminales usando adjuntos en correos electrónicos en formatos JS, VBS, que descargan la infección una vez que se hace clic. Otro vector de ataque interesante es una campaña de spam que entrega archivos .svg contagiosos mediante la mensajería instantánea de Facebook. Es muy recomendable abstenerse de descargar estos archivos dudosos, porque de lo contrario puede que tenga que pagar 0.5 Bitcoin por la clave de descifrado privada. Existen varios métodos que pueden ayudar a restaurar algunos archivos .aesir/.zzzzz afectados por la última encarnación de Locky. Lea cuidadosamente la parte siguiente y pruebe los pasos antes de considerar cualquier otra opción de descifrado.

¿Cómo remover del virus ransomware Aesir?

Eliminación automática del virus con la extensión .aesir

La exterminación de este ramsomware puede conseguirse de forma efectiva con un software de seguridad de confianza. Atenerse a la técnica de limpieza automática asegura que todos los componentes de la infección son eliminados completamente de su sistema.

- y haga que su PC sea comprobado en busca de objetos maliciosos, seleccionando la opción .

- El escaneo mostrará una lista de elementos detectados. Haga clic en Solucionar Amenazas para hacer que el virus y las infecciones relacionadas sean eliminadas de su sistema. Completar esta fase del proceso de limpieza probablemente lleve a la erradicación total de la plaga apropiadamente. Ahora se enfrenta a una dificultad mayor – intentar recuperar sus datos.

Métodos para restaurar los archivos .aesir cifrados

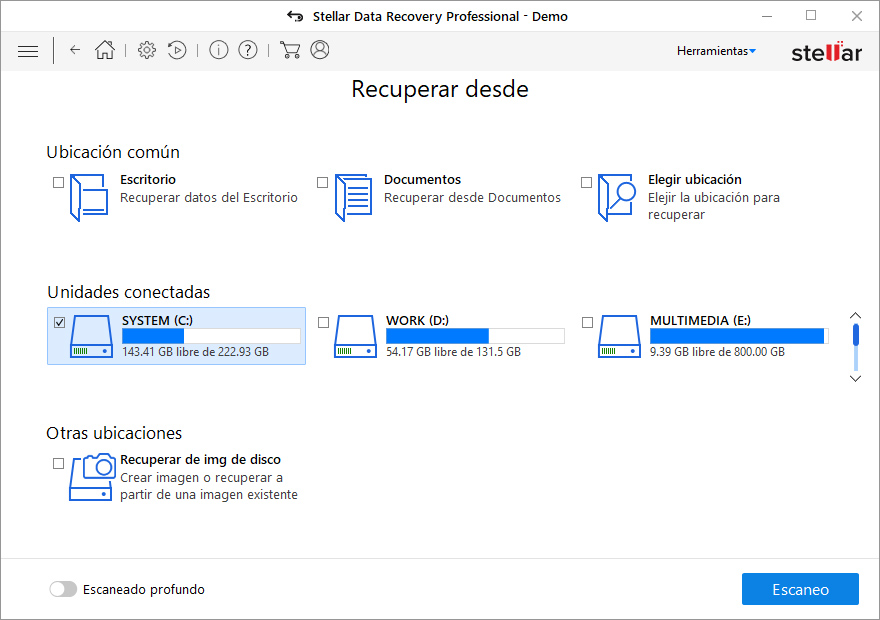

Solución 1: Utilizar software recuperador de archivos

Es importante saber que el ransomware Aesir crea copias de sus archivos y los encripta. Mientras tanto, los archivos originales se eliminan. Hay aplicaciones por ahí que pueden restaurar los datos eliminados. Puede utilizar herramientas como Stellar Data Recovery para este propósito. La versión más nueva del ransomware bajo consideración tiende a aplicar la supresión segura con varias sobrescritura, pero en cualquier caso, este método vale la pena intentarlo.

Es importante saber que el ransomware Aesir crea copias de sus archivos y los encripta. Mientras tanto, los archivos originales se eliminan. Hay aplicaciones por ahí que pueden restaurar los datos eliminados. Puede utilizar herramientas como Stellar Data Recovery para este propósito. La versión más nueva del ransomware bajo consideración tiende a aplicar la supresión segura con varias sobrescritura, pero en cualquier caso, este método vale la pena intentarlo.

Descargar Stellar Data Recovery

Solución 2: hacer uso de copias de seguridad

En primer lugar, esta es una gran manera de recuperar sus archivos. Sin embargo, sólo es aplicable si ha realizado copias de seguridad de la información almacenada en su máquina. Si es así, no deje de beneficiarse de su previsión.

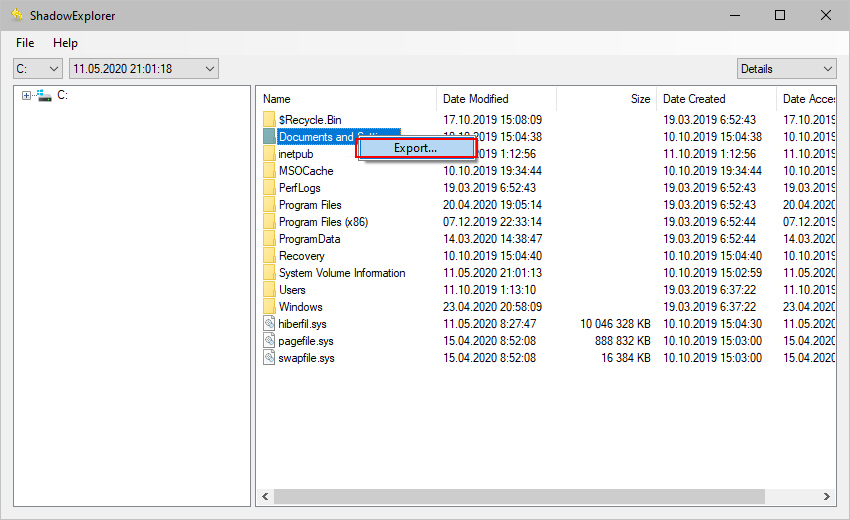

Solución 3: Utilizar copias de volumen de sombra

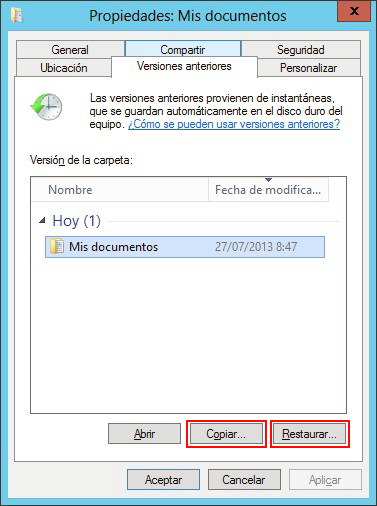

En caso de que no lo supiera, el sistema operativo crea las llamadas copias de volumen de sombra de cada archivo, siempre y cuando la restauración del sistema esté activada en el equipo. A medida que se crean puntos de restauración a intervalos especificados, también se generan instantáneas de los archivos a medida que aparecen en ese momento. Tenga en cuenta que este método no garantiza la recuperación de las últimas versiones de sus archivos. Sin duda merece la pena un tiro. Este flujo de trabajo es factible de dos maneras: manualmente y mediante el uso de una solución automática. Primero echemos un vistazo al proceso manual.

- Utiliza las Versiones anteriores

El sistema operativo de Windows proporciona una opción integrada de recuperar versiones anteriores de los archivos. Que también puede aplicarse a las carpetas. Simplemente haz clic derecho sobre un archivo o carpeta, selecciona Propiedades y pulsa la pestaña llamada Versiones anteriores. Dentro del área de versiones, verás la lista de copias de seguridad del archivo / carpeta, con su tiempo respectivo y con la indicación de la fecha. Selecciona la última entrada y haz clic en Copiar si deseas restaurar el objeto en una nueva ubicación que puedas especificar. Si haces clic en el botón de Restaurar, el elemento será restaurado a su ubicación original.

- Aplicar la herramienta ShadowExplorer

Este recurso te permite restaurar las versiones anteriores de los archivos y carpetas en un modo automático en vez de hacerlo manualmente. Para hacer esto, descarga e instala la aplicación the ShadowExplorer. Después de ejecutarla, selecciona el nombre de la unidad y la fecha en que se crearon las versiones del archivo. Haz clic derecho en la carpeta o el archivo de tu interés y selecciona la opción Export. Después, simplemente especifica la ubicación en la que los datos deben ser restaurados.

Verificar si el ramsomware Aesir ha sido eliminado completamente

Una vez más, la eliminación de malware por sí sola no conduce a la descifrado de sus archivos personales. Los métodos de restauración de datos resaltados anteriormente pueden o no hacer el truco, pero el propio ransomware no pertenece dentro de su computadora. Por cierto, a menudo viene con otros programas maliciosos, por lo que definitivamente tiene sentido para escanear repetidamente el sistema con software de seguridad automática para asegurarse de que no queden restos dañinos de este virus y amenazas asociadas dentro del Registro de Windows y otras ubicaciones.