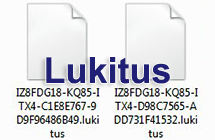

El ramsonware Locky obtiene otro lifting facial como su nueva variante se libera, esta vez añadiendo uno de los archivos encriptados con la extensión .lukitus.

¿Qué es el ramsomware Lukitus?

El comportamiento de Locky, una de las deformaciones más extendidas hasta la fecha, muestra lo dinámico que es el entorno de extorsión en línea. La última encarnación de Locky se refiere como Lukitus, basada en la extensión que se concatena a todos los archivos que están sujetos a encriptado malicioso. Por cierto, esta es una palabra finlandesa que significa “bloqueo”, por lo que describe la verdadera intención del mal con bastante precisión.

Como antes, el archivo de virus .lukitus está haciendo víctimas a través del malspam. Los correos electrónicos con archivos tóxicos a bordo son generados en grandes cantidades por una botnet llamada Necurs. Los usuarios que reciben estos mensajes corren el riesgo de autorizar que la infección se ejecute en sus computadoras siempre y cuando caigan en la factura o en el tema de la entrega faltada. El documento adjunto de Microsoft Word se parece a un señuelo, pero una vez abierto, resulta en blanco o ininteligible en su interior. Todo el truco gira en torno a las macros de Office que deberían estar habilitadas para que el usuario pueda leer el contenido del documento. Tan pronto como la macro VBA incrustada ha sido disparada, las cosas salen de la mano – el ransomware Lukitus se descarga y se deposita en el sistema huésped de forma furtiva.

Cuando se ejecuta en una computadora, el ransomware realiza primero un tipo de reconocimiento. Escanea las particiones del disco duro local, las comparticiones de red y las unidades extraíbles para docenas de tipos de archivos diferentes. Después de haber encontrado todo lo que puede ser de valor potencial para la víctima, el ransomware Lukitus/Locky aplica una mezcla sólida de criptosistemas RSA-2048 y AES-128 para bloquear los datos. El encriptado no es el único efecto aplicado a las entradas seleccionadas – la infección también revuelve los nombres de los archivos, reemplazando cada uno con 36 caracteres hexadecimales y concatenando la extensión .lukitus.

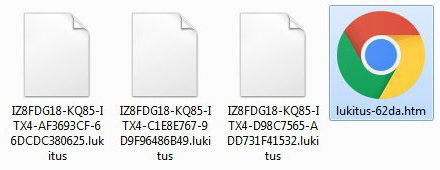

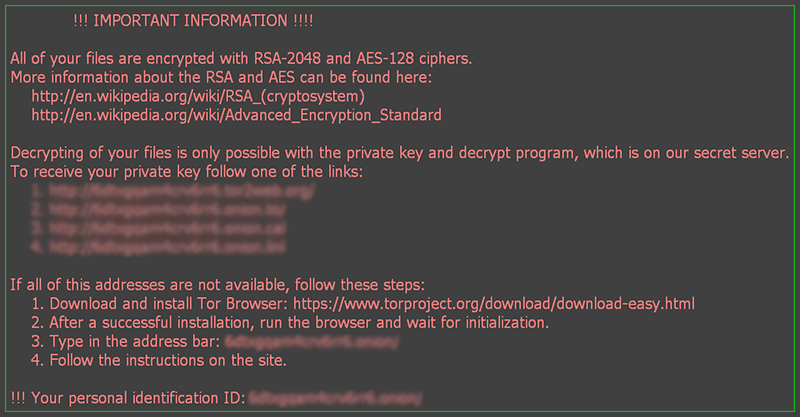

Para proporcionar a la víctima un tutorial sobre la desencriptación en datos, el virus Lukitus deja caer las notas de rescate llamadas Lukitus- [4 chars] .htm y Lukitus- [4 chars] .bmp en el escritorio y rocía la edición HTM en todas las carpetas encriptadas. La nota de rescate BMP se configura para tomar el control automáticamente el fondo del escritorio. Estos archivos le indican al usuario que descargue e instale Tor Browser y lo utilice para visitar una página cuya dirección esté indicada en cómo recuperarlos. De esta manera, el usuario termina en la página Locky Decryptor [Desencriptador Locky], que es un portal de pago de rescate que también se dice que proporciona el desencriptador después de que el Bitcoin 0.5 haya sido envíado a los perpetradores.

Lamentablemente, los analistas de seguridad no han sido capaces de crear un desenciptador gratuito viable para Locky en general y la variante Lukitus en particular. Aunque la ruta de rescate puede parecer la única opción bajo las circunstancias, hay varias otras técnicas que pueden ayudar a restablecer los archivos de extensión .lukitus sin pagar.

¿Cómo remover el virus ransomware Lukitus?

Eliminación automática del virus con la extensión .lukitus

La exterminación de este ramsomware puede conseguirse de forma efectiva con un software de seguridad de confianza. Atenerse a la técnica de limpieza automática asegura que todos los componentes de la infección son eliminados completamente de su sistema.

- y haga que su PC sea comprobado en busca de objetos maliciosos, seleccionando la opción .

- El escaneo mostrará una lista de elementos detectados. Haga clic en Solucionar Amenazas para hacer que el virus y las infecciones relacionadas sean eliminadas de su sistema. Completar esta fase del proceso de limpieza probablemente lleve a la erradicación total de la plaga apropiadamente. Ahora se enfrenta a una dificultad mayor – intentar recuperar sus datos.

Métodos para restaurar los archivos .lukitus cifrados

Solución 1: Utilizar software recuperador de archivos

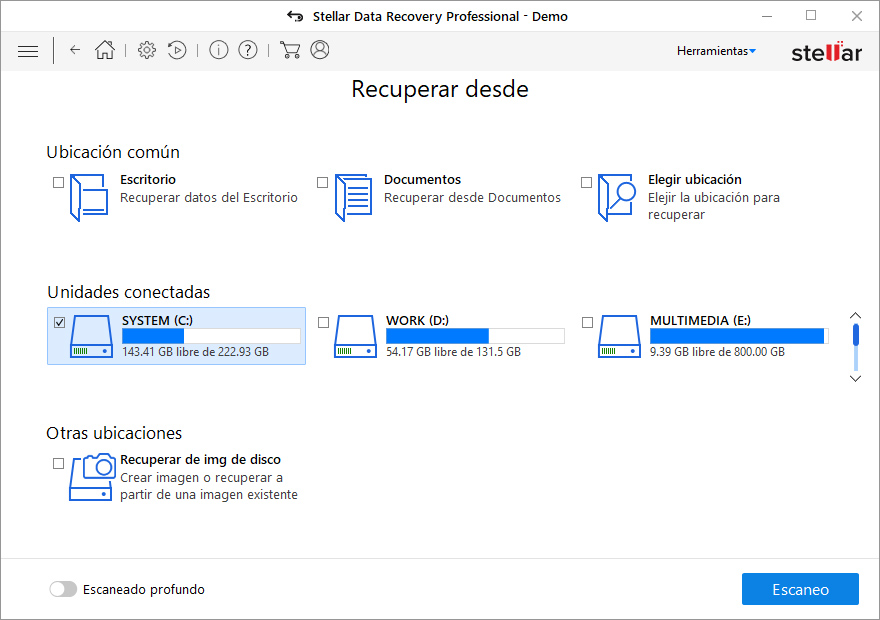

Es importante saber que el ransomware Lukitus crea copias de sus archivos y los encripta. Mientras tanto, los archivos originales se eliminan. Hay aplicaciones por ahí que pueden restaurar los datos eliminados. Puede utilizar herramientas como Stellar Data Recovery para este propósito. La versión más nueva del ransomware bajo consideración tiende a aplicar la supresión segura con varias sobrescritura, pero en cualquier caso, este método vale la pena intentarlo.

Es importante saber que el ransomware Lukitus crea copias de sus archivos y los encripta. Mientras tanto, los archivos originales se eliminan. Hay aplicaciones por ahí que pueden restaurar los datos eliminados. Puede utilizar herramientas como Stellar Data Recovery para este propósito. La versión más nueva del ransomware bajo consideración tiende a aplicar la supresión segura con varias sobrescritura, pero en cualquier caso, este método vale la pena intentarlo.

Descargar Stellar Data Recovery

Solución 2: hacer uso de copias de seguridad

En primer lugar, esta es una gran manera de recuperar sus archivos. Sin embargo, sólo es aplicable si ha realizado copias de seguridad de la información almacenada en su máquina. Si es así, no deje de beneficiarse de su previsión.

Solución 3: Utilizar copias de volumen de sombra

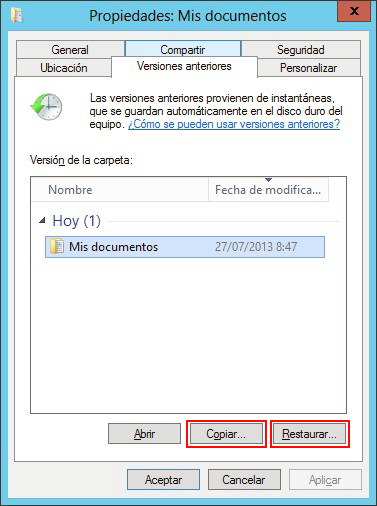

En caso de que no lo supiera, el sistema operativo crea las llamadas copias de volumen de sombra de cada archivo, siempre y cuando la restauración del sistema esté activada en el equipo. A medida que se crean puntos de restauración a intervalos especificados, también se generan instantáneas de los archivos a medida que aparecen en ese momento. Tenga en cuenta que este método no garantiza la recuperación de las últimas versiones de sus archivos. Sin duda merece la pena un tiro. Este flujo de trabajo es factible de dos maneras: manualmente y mediante el uso de una solución automática. Primero echemos un vistazo al proceso manual.

- Utiliza las Versiones anteriores

El sistema operativo de Windows proporciona una opción integrada de recuperar versiones anteriores de los archivos. Que también puede aplicarse a las carpetas. Simplemente haz clic derecho sobre un archivo o carpeta, selecciona Propiedades y pulsa la pestaña llamada Versiones anteriores. Dentro del área de versiones, verás la lista de copias de seguridad del archivo / carpeta, con su tiempo respectivo y con la indicación de la fecha. Selecciona la última entrada y haz clic en Copiar si deseas restaurar el objeto en una nueva ubicación que puedas especificar. Si haces clic en el botón de Restaurar, el elemento será restaurado a su ubicación original.

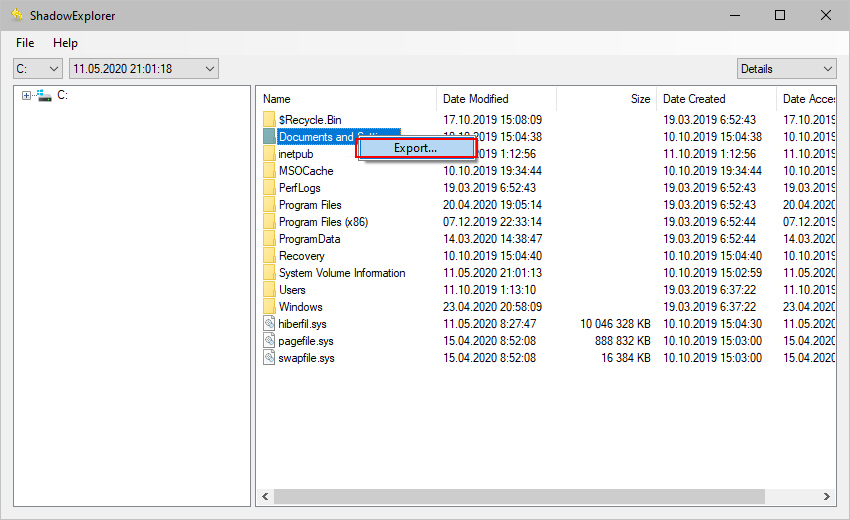

- Aplicar la herramienta ShadowExplorer

Este recurso te permite restaurar las versiones anteriores de los archivos y carpetas en un modo automático en vez de hacerlo manualmente. Para hacer esto, descarga e instala la aplicación the ShadowExplorer. Después de ejecutarla, selecciona el nombre de la unidad y la fecha en que se crearon las versiones del archivo. Haz clic derecho en la carpeta o el archivo de tu interés y selecciona la opción Export. Después, simplemente especifica la ubicación en la que los datos deben ser restaurados.

Verificar si el ramsomware Lukitus / Locky ha sido eliminado completamente

Una vez más, la eliminación de malware por sí sola no conduce a la descifrado de sus archivos personales. Los métodos de restauración de datos resaltados anteriormente pueden o no hacer el truco, pero el propio ransomware no pertenece dentro de su computadora. Por cierto, a menudo viene con otros programas maliciosos, por lo que definitivamente tiene sentido para escanear repetidamente el sistema con software de seguridad automática para asegurarse de que no queden restos dañinos de este virus y amenazas asociadas dentro del Registro de Windows y otras ubicaciones.