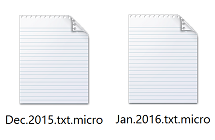

Un creciente número de usuarios de Windows han descubierto que las extensiones de sus archivos personales han sido cambiadas a .micro de la nada. Este es sólo uno de los muchos síntomas de un ataque ransomware lanzados por la nueva edición de TeslaCrypt 3.0, un crypto virus que bloquea los datos del usuario y ofrece desbloquearlos a cambio de dinero. La más reciente tercera generación de esta amenaza pone a sus víctimas en una situación desconcertante en la que la única forma efectiva de recuperar los archivos es pagar por ellos.

TeslaCrypt se hizo conocido hace casi un año ya. Comenzó siendo un troyano de rescate relativamente ordinario que afectaba a los datos relacionados con juegos de computadora así como a los archivos regulares de datos personales. Seguido poco después de su aparición por el imitador Alpha Crypt, la infección continuó su cruzada maliciosa en el tiempo con su nombre inicial y sufrió un par de actualizaciones desde entonces. Cada nueva repetición incluiría una serie de correcciones (bug fixes) que fueron encontrados por la comunidad de seguridad, pero la última versión resultó ser la más avanzada. Los investigadores idearon previamente una utilidad de recuperación llamada TeslaDecoder, que era capaz de desencriptar los archivos que contaban con las siguientes extensiones adjuntadas a ellos en las computadoras infectadas: .ecc, .exx, .ezz, .xyz, .zzz, .aaa, .abc, .ccc y .vvv. Desafortunadamente, la reciente versión de este troyano que agrega la extensión .micro a los archivos no puede ser combatida de esta forma.

La especificidad que permitió la restauración anteriormente era una de las fallas principales obviadas en las entregas anteriores por los estafadores. Debido a que el ransomware utiliza estándares AES para llevas a cabo la encriptación, las claves públicas y privadas son las mismas. Uno de los archivos que contenía las claves (key.dat o storage.bin) era guardado en la computadora infectada, lo que permitía a la herramienta antes mencionada encontrar la información necesaria para desencriptar la información. En el caso de la variante que agrega las extensiones .micro, .ttt o .xxx, el flujo de intercambio de claves ha sido cambiado y por lo tanto la técnica utilizada no es eficiente. La clave ya no es guardada en la máquina, si no que es enviada a un server seguro controlado por los estafadores.

Este troyano de rescate se comunica con la víctima mostrando su panel de aplicación principal, cambiando el fondo de pantalla y dejando varios archivos con instrucciones en el escritorio. En particular, el usuario puede abrir uno de estos tres archivos para obtener más indicaciones: Howto_Restore_FILES.TXT, Howto_Restore_FILES.BMP o Howto_Restore_FILES.HTM. De acuerdo a estos archivos, el usuario debe navegar hacia su ‘página de inicio personal’ haciendo clic en alguno de los varios enlaces disponibles, que incluyen un portal Tor.

La página titulada ‘Servicio de desencriptado’ proporciona información acerca del monto del rescate, que actualmente alcanza los $500 dólares, y enumera los siguientes pasos para enviar el dinero en Bitcoins, recuperar la clave privada y recuperar los datos. Es necesario admitir que los criminales hacen un buen trabajo al cubrir sus huellas. Utilizan enrutamiento de cebolla para usar el anonimato al tratar con las personas afectadas, y sólo reciben pagos en forma de criptomoneda para evitar ser seguidos y evitar así problemas legales.

A primera vista, parecería que acatar las demandas de los estafadores es la única manera de recuperar el acceso a los archivos .micro. El decodificador no es de ayudo y el pago puede no ser pagable. Y sin embargo, recuperar la información no es una mera ilusión en este caso. Los usuarios pueden probar algunos métodos que dependen de un software especial y de características nativas del sistema operativo.

¿Cómo eliminar del virus de archivos .micro?

Eliminación automática de archivos de virus .micro

La exterminación de este ramsomware puede conseguirse de forma efectiva con un software de seguridad de confianza. Atenerse a la técnica de limpieza automática asegura que todos los componentes de la infección son eliminados completamente de su sistema.

- y haga que su PC sea comprobado en busca de objetos maliciosos, seleccionando la opción .

- El escaneo mostrará una lista de elementos detectados. Haga clic en Solucionar Amenazas para hacer que el virus y las infecciones relacionadas sean eliminadas de su sistema. Completar esta fase del proceso de limpieza probablemente lleve a la erradicación total de la plaga apropiadamente. Ahora se enfrenta a una dificultad mayor – intentar recuperar sus datos.

Métodos para recuperar archivos .micro

Solución 1: Utilizar software recuperador de archivos

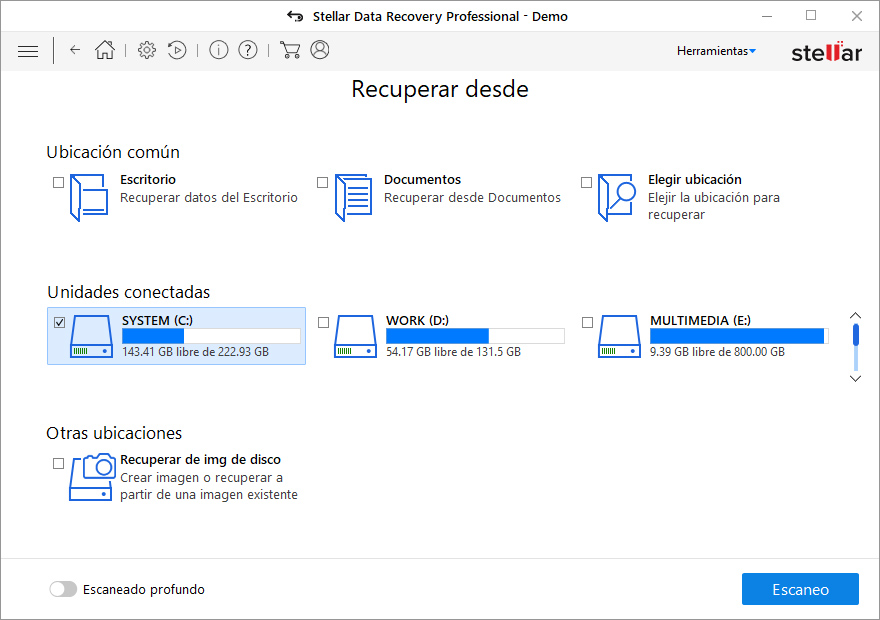

Es importante saber que el ransomware TeslaCrypt 3.0 crea copias de sus archivos y los encripta. Mientras tanto, los archivos originales se eliminan. Hay aplicaciones por ahí que pueden restaurar los datos eliminados. Puede utilizar herramientas como Stellar Data Recovery para este propósito. La versión más nueva del ransomware bajo consideración tiende a aplicar la supresión segura con varias sobrescritura, pero en cualquier caso, este método vale la pena intentarlo.

Es importante saber que el ransomware TeslaCrypt 3.0 crea copias de sus archivos y los encripta. Mientras tanto, los archivos originales se eliminan. Hay aplicaciones por ahí que pueden restaurar los datos eliminados. Puede utilizar herramientas como Stellar Data Recovery para este propósito. La versión más nueva del ransomware bajo consideración tiende a aplicar la supresión segura con varias sobrescritura, pero en cualquier caso, este método vale la pena intentarlo.

Descargar Stellar Data Recovery

Solución 2: hacer uso de copias de seguridad

En primer lugar, esta es una gran manera de recuperar sus archivos. Sin embargo, sólo es aplicable si ha realizado copias de seguridad de la información almacenada en su máquina. Si es así, no deje de beneficiarse de su previsión.

Solución 3: Utilizar copias de volumen de sombra

En caso de que no lo supiera, el sistema operativo crea las llamadas copias de volumen de sombra de cada archivo, siempre y cuando la restauración del sistema esté activada en el equipo. A medida que se crean puntos de restauración a intervalos especificados, también se generan instantáneas de los archivos a medida que aparecen en ese momento. Tenga en cuenta que este método no garantiza la recuperación de las últimas versiones de sus archivos. Sin duda merece la pena un tiro. Este flujo de trabajo es factible de dos maneras: manualmente y mediante el uso de una solución automática. Primero echemos un vistazo al proceso manual.

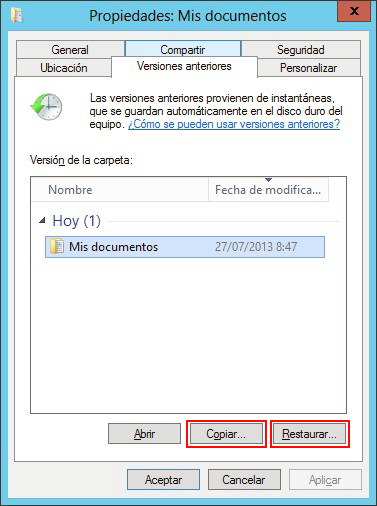

- Utiliza las Versiones anteriores

El sistema operativo de Windows proporciona una opción integrada de recuperar versiones anteriores de los archivos. Que también puede aplicarse a las carpetas. Simplemente haz clic derecho sobre un archivo o carpeta, selecciona Propiedades y pulsa la pestaña llamada Versiones anteriores. Dentro del área de versiones, verás la lista de copias de seguridad del archivo / carpeta, con su tiempo respectivo y con la indicación de la fecha. Selecciona la última entrada y haz clic en Copiar si deseas restaurar el objeto en una nueva ubicación que puedas especificar. Si haces clic en el botón de Restaurar, el elemento será restaurado a su ubicación original.

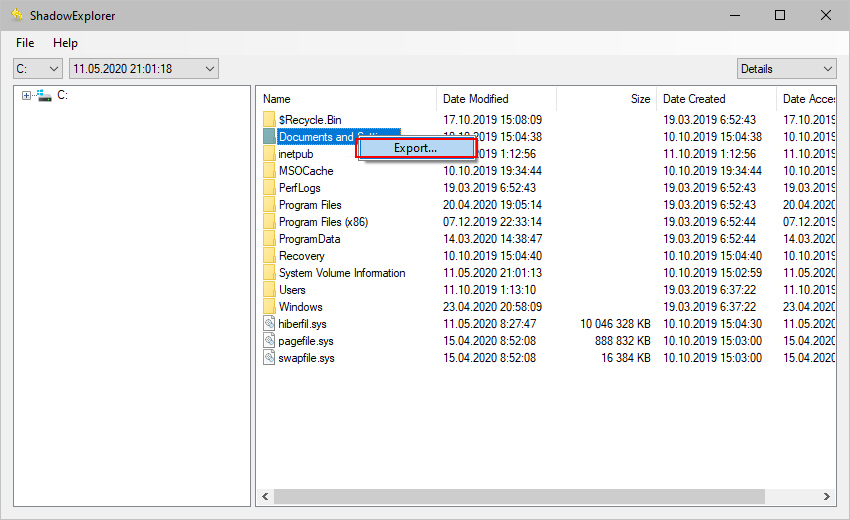

- Aplicar la herramienta ShadowExplorer

Este recurso te permite restaurar las versiones anteriores de los archivos y carpetas en un modo automático en vez de hacerlo manualmente. Para hacer esto, descarga e instala la aplicación the ShadowExplorer. Después de ejecutarla, selecciona el nombre de la unidad y la fecha en que se crearon las versiones del archivo. Haz clic derecho en la carpeta o el archivo de tu interés y selecciona la opción Export. Después, simplemente especifica la ubicación en la que los datos deben ser restaurados.

Verifique que el virus de archivos .micro haya sido completamente eliminado

Una vez más, la eliminación de malware por sí sola no conduce a la descifrado de sus archivos personales. Los métodos de restauración de datos resaltados anteriormente pueden o no hacer el truco, pero el propio ransomware no pertenece dentro de su computadora. Por cierto, a menudo viene con otros programas maliciosos, por lo que definitivamente tiene sentido para escanear repetidamente el sistema con software de seguridad automática para asegurarse de que no queden restos dañinos de este virus y amenazas asociadas dentro del Registro de Windows y otras ubicaciones.